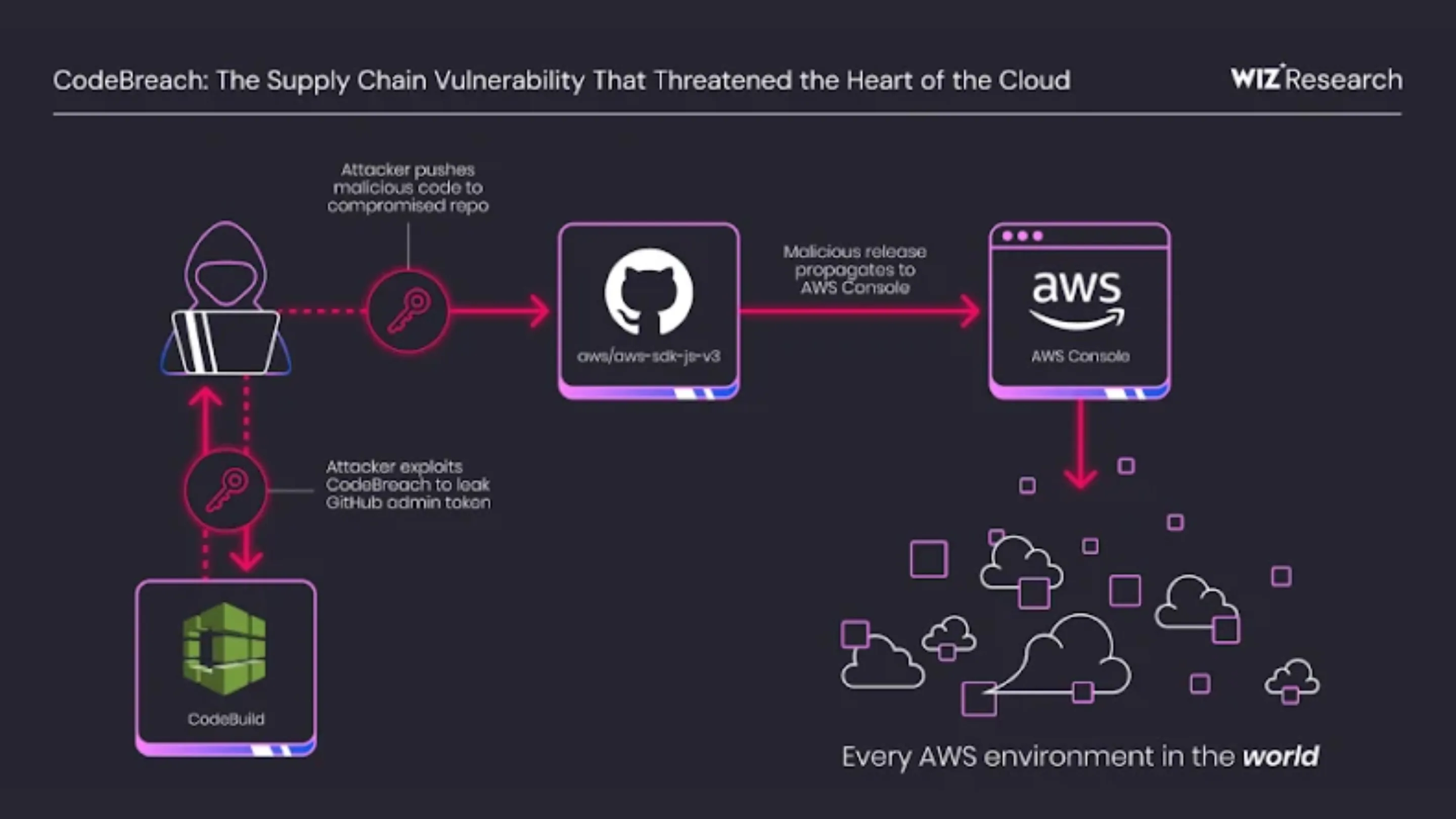

Uma pesquisa recente conduzida pela Wiz, referência global em segurança em nuvem, revelou uma falha de segurança grave nos pipelines de CI/CD da AWS que poderia ter resultado em um ataque de grandes proporções à cadeia de suprimentos de software. O problema, identificado internamente como CodeBreach, estava presente em fluxos automatizados do AWS CodeBuild e envolvia um erro sutil, porém crítico, na validação de identidade dentro de scripts de automação. Caso fosse explorada, a falha permitiria que um invasor assumisse o controle de repositórios estratégicos no GitHub, incluindo projetos essenciais mantidos pela própria Amazon.

O episódio chama atenção porque demonstra como um detalhe técnico aparentemente inofensivo pode se transformar em um risco sistêmico. Em um cenário extremo, o comprometimento desses repositórios poderia afetar bibliotecas utilizadas pelo console da AWS, impactando desenvolvedores, empresas e serviços em escala global.

Entendendo a falha: O perigo das expressões regulares incompletas

No núcleo da falha de segurança AWS CodeBuild estava o uso inadequado de expressões regulares para validar quem podia acionar determinados workflows sensíveis. Os pipelines analisados dependiam da variável ACTOR_ID, fornecida pelo GitHub Actions, para garantir que apenas usuários específicos pudessem executar tarefas críticas, como publicar pacotes, atualizar dependências ou disparar builds com privilégios elevados.

O erro ocorreu porque a Regex responsável por essa verificação não utilizava os caracteres de âncora ^ e $, que garantem a correspondência exata do valor analisado. Sem essas âncoras, a validação aceitava qualquer string que contivesse o identificador esperado em alguma parte do texto, e não apenas quando o valor fosse exatamente igual ao autorizado.

Em ambientes de segurança em CI/CD, esse tipo de falha é particularmente perigoso. Pipelines costumam operar com alto nível de confiança e permissões amplas, o que transforma validações frágeis em pontos de entrada ideais para ataques sofisticados à cadeia de suprimentos.

Como o ataque funcionava na prática

De acordo com o relatório técnico da Wiz, um atacante poderia explorar esse comportamento criando contas automatizadas no GitHub até obter um identificador numérico que coincidisse parcialmente com o valor esperado pela Regex defeituosa. Como os IDs de usuários são atribuídos de forma incremental pela plataforma, bastava persistência para atingir uma combinação válida.

Uma vez que esse usuário malicioso acionasse um evento permitido, como um comentário em pull request, o pipeline interpretaria o ACTOR_ID como legítimo. A partir desse ponto, o AWS CodeBuild executaria etapas críticas sem qualquer suspeita, concedendo acesso indireto a recursos altamente sensíveis.

Essa técnica evidencia uma característica comum em ataques modernos, eles não dependem de falhas complexas no código-fonte principal, mas da exploração cuidadosa de suposições feitas em scripts de automação e integrações entre serviços.

Projetos afetados e o impacto potencial

A investigação apontou que diversos repositórios importantes estavam potencialmente expostos à falha. Entre eles estavam aws-sdk-js-v3, aws-lc, smithy-typescript e outros projetos centrais para o ecossistema da AWS e para milhares de aplicações que dependem dessas bibliotecas.

O maior risco estava associado ao uso de Tokens de Acesso Pessoal (PAT) com privilégios administrativos nos pipelines. Caso um invasor conseguisse acionar esses fluxos, poderia utilizar o token para publicar versões maliciosas de pacotes, alterar código confiável ou inserir comportamentos ocultos em dependências amplamente distribuídas.

O impacto de um ataque desse tipo não se limitaria a um único projeto. Um comprometimento bem-sucedido poderia se propagar silenciosamente para aplicações corporativas, serviços em produção e ambientes críticos, caracterizando um ataque clássico à cadeia de suprimentos de software, com alto potencial de danos em larga escala.

Resposta da Amazon e medidas de mitigação

Após a notificação responsável feita pela Wiz, a AWS agiu rapidamente para corrigir a falha de segurança AWS CodeBuild. A principal medida foi a correção das expressões regulares, passando a exigir correspondência exata dos identificadores validados nos pipelines.

Além disso, a Amazon realizou a rotação imediata das credenciais sensíveis, incluindo tokens utilizados nos fluxos afetados, reduzindo qualquer possibilidade de exploração futura. A empresa também revisou outros pipelines internos em busca de padrões semelhantes que pudessem representar riscos adicionais.

Tanto a Wiz quanto a AWS afirmaram que não há evidências de exploração ativa antes da correção. Ainda assim, o caso reforça a importância de revisões constantes em automações críticas, especialmente quando envolvem permissões elevadas e distribuição pública de software.

Como proteger seus pipelines de CI/CD

O incidente oferece lições práticas para desenvolvedores, equipes de DevOps e administradores de nuvem que desejam fortalecer a segurança em CI/CD. Uma recomendação fundamental é evitar a execução automática de ações sensíveis baseadas apenas em eventos facilmente manipuláveis, como comentários, sem camadas adicionais de validação.

Também é essencial limitar ao máximo os privilégios concedidos a tokens e credenciais usados em pipelines, seguindo rigorosamente o princípio do menor privilégio. Sempre que possível, fluxos críticos devem exigir aprovação manual ou múltiplas validações antes de serem executados.

Outras boas práticas incluem o uso de executores isolados, auditorias periódicas nos scripts de automação e testes focados em cenários de abuso, não apenas em casos de uso legítimos. Em ambientes complexos, detalhes como uma Regex mal definida podem ser suficientes para comprometer toda a cadeia de confiança.

Conclusão: A lição por trás do CodeBreach

O caso CodeBreach evidencia como a segurança moderna depende cada vez mais da robustez das automações que sustentam o desenvolvimento de software. Em um cenário onde pipelines de CI/CD operam como infraestrutura crítica, pequenos erros de validação podem abrir portas para ataques com impacto desproporcional.

Mais do que um alerta sobre expressões regulares, o episódio serve como um chamado à revisão contínua de processos, scripts e integrações. Para quem utiliza AWS CodeBuild, GitHub e outras ferramentas de automação, a mensagem é clara, segurança não é um estado final, mas um processo constante de verificação, ajuste e aprendizado.