O golpe Browser-in-the-Browser voltou a se espalhar com força total em 2026 e está enganando desde usuários comuns até profissionais experientes de tecnologia. A técnica cria janelas falsas de login que imitam perfeitamente pop-ups legítimos, explorando a confiança visual do usuário para roubar credenciais do Facebook e de outros serviços populares. Mesmo quem se considera atento pode cair, justamente porque o ataque não depende de erros óbvios, mas de uma simulação extremamente convincente.

O alerta é sério porque esses ataques modernos de phishing não usam mais apenas páginas mal feitas ou links estranhos. Eles exploram tecnologias legítimas da web, como iframe e infraestrutura em nuvem, para parecerem confiáveis aos olhos do usuário e até aos filtros automáticos de segurança.

O que é a técnica Browser-in-the-Browser (BitB)

A técnica Browser-in-the-Browser (BitB) foi documentada originalmente pelo pesquisador conhecido como mr.d0x e descreve um método engenhoso de phishing visual. Em vez de abrir uma nova janela real do navegador para exibir a tela de login, o site malicioso cria uma simulação completa dessa janela dentro da própria página.

Para o usuário, tudo parece normal. O pop-up tem barra de endereço, ícone de cadeado, botões de minimizar e até animações semelhantes às de um navegador real. Na prática, porém, essa “janela” é apenas parte do conteúdo da página maliciosa, sem qualquer relação com o navegador ou com o domínio verdadeiro do Facebook.

O perigo do golpe Browser-in-the-Browser está justamente nessa ilusão. Como o usuário não está saindo da página original, não há mudança real de URL no navegador, o que anula um dos principais hábitos de segurança ensinados ao longo dos anos.

Imagem: Trellix

Como o iframe engana o usuário

Tecnicamente, o ataque BitB se apoia no uso avançado de iframe, HTML e CSS. O criminoso cria um iframe estilizado para se comportar como uma janela independente, sobreposta ao conteúdo principal da página. Esse iframe carrega um formulário de login falso, visualmente idêntico ao original.

Para reforçar a credibilidade, o layout copia fielmente cores, fontes e logotipos do Facebook, além de simular mensagens de segurança conhecidas. Em muitos casos, o código inclui scripts que bloqueiam ações comuns, como selecionar o texto da barra de endereço falsa, reduzindo as chances de o usuário perceber o golpe.

Quando a vítima digita e envia o e-mail e a senha, essas informações são capturadas e enviadas diretamente para o servidor do atacante, geralmente hospedado em serviços de nuvem legítimos.

A evolução do phishing: abuso de infraestrutura de nuvem

Um dos fatores que explica o retorno do golpe Browser-in-the-Browser em 2026 é o uso crescente de plataformas de hospedagem confiáveis, como Netlify e Vercel. Esses serviços são amplamente utilizados por desenvolvedores legítimos e possuem boa reputação, o que dificulta o bloqueio automático por sistemas de segurança e filtros de spam.

Ao hospedar páginas de phishing em domínios associados a essas plataformas, os criminosos conseguem contornar proteções básicas de e-mail e navegadores. Para o usuário, o link parece seguro, rápido e profissional, o que reduz ainda mais a desconfiança.

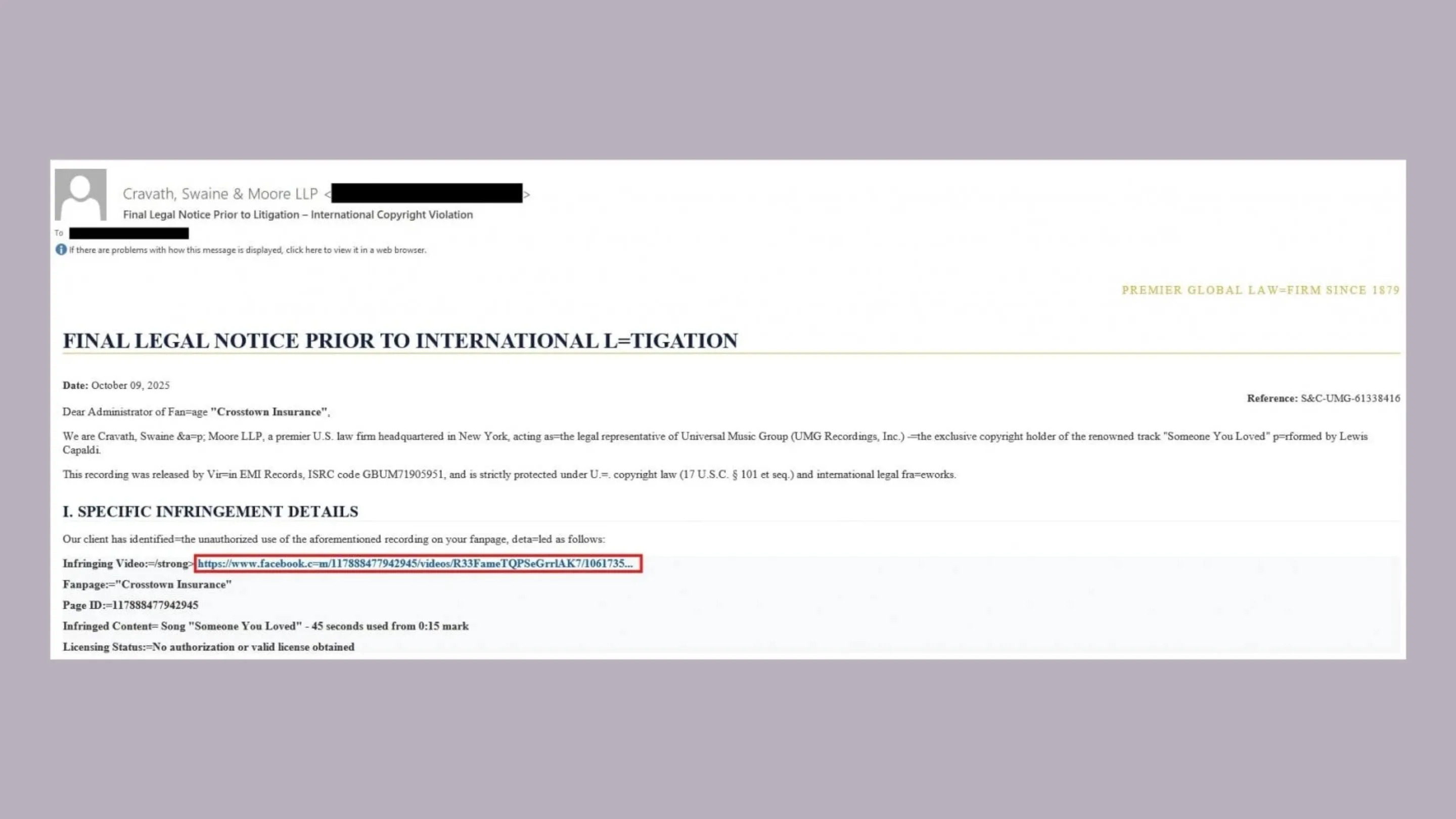

Outro truque comum envolve falsos avisos de violação de direitos autorais ou supostas ações urgentes da Meta. A vítima recebe um alerta informando que sua conta do Facebook será suspensa se não confirmar dados imediatamente. Em alguns cenários, surgem também CAPTCHAs falsos, usados apenas para criar uma sensação adicional de legitimidade antes do falso login aparecer.

Esse conjunto de fatores torna o ataque altamente eficaz e perigoso, especialmente para quem administra páginas, anúncios ou contas comerciais na rede social.

Como identificar e se proteger do ataque BitB

Apesar do nível de sofisticação, existem sinais e práticas que ajudam a reduzir drasticamente o risco de cair no golpe Browser-in-the-Browser. O primeiro é desconfiar de qualquer pop-up de login exibido fora do contexto esperado, especialmente quando acessado por links recebidos por e-mail ou mensagem.

Um método simples é o teste da janela móvel. Tente arrastar o pop-up para fora da janela principal do navegador. Se ele não se comportar como uma janela real do sistema operacional, é um forte indício de que se trata de uma simulação criada com iframe.

O uso de gerenciadores de senhas é outra camada de proteção essencial. Essas ferramentas costumam preencher credenciais apenas em domínios legítimos. Se o gerenciador não sugerir automaticamente o login do Facebook, isso pode indicar que a página não é autêntica.

Ativar a autenticação de dois fatores também é fundamental. Mesmo que a senha seja comprometida, o invasor terá dificuldade em acessar a conta sem o segundo fator. Prefira aplicativos autenticadores ou chaves físicas em vez de SMS sempre que possível.

Por fim, mantenha o hábito de acessar redes sociais digitando o endereço diretamente no navegador ou usando favoritos confiáveis, evitando clicar em links de avisos alarmistas.

Conclusão: a segurança digital exige atenção redobrada

O retorno do golpe Browser-in-the-Browser mostra que os ataques de phishing continuam evoluindo junto com a própria web. Técnicas visuais avançadas e o abuso de infraestrutura legítima tornam esses golpes cada vez mais difíceis de identificar à primeira vista. Desconfiar de links recebidos por e-mail, mensagem ou redes sociais não é paranoia, é uma prática básica de segurança digital. Pequenos cuidados, como observar o comportamento de janelas de login e usar ferramentas adequadas, podem evitar grandes prejuízos.

Compartilhe este alerta com amigos, familiares e colegas de trabalho. Quanto mais pessoas entenderem como funciona o Browser-in-the-Browser, menor será o impacto desse tipo de ataque.