Confiar automaticamente nos primeiros resultados do Google ou do Bing tornou-se um risco real. Uma nova campanha de malware do grupo Black Cat está explorando exatamente esse comportamento, manipulando mecanismos de busca para distribuir arquivos maliciosos disfarçados de softwares legítimos e amplamente utilizados. Ferramentas populares e gratuitas passaram a funcionar como vetor silencioso de infecção.

O grupo Black Cat, também conhecido como ALPHV, é uma das organizações criminosas mais sofisticadas do cenário atual. Famoso por ataques de alto impacto e foco financeiro, o grupo agora aposta em uma estratégia mais sutil, porém extremamente eficaz, o SEO Poisoning, técnica que posiciona sites maliciosos no topo dos resultados de busca.

Um relatório recente do CNCERT/CC alerta que essa campanha já comprometeu centenas de milhares de sistemas globalmente. O mais preocupante é que o ataque não depende de engenharia social clássica, ele explora a confiança do usuário em ferramentas conhecidas e na própria reputação dos mecanismos de busca.

O que é o envenenamento de SEO e como o grupo Black Cat o utiliza

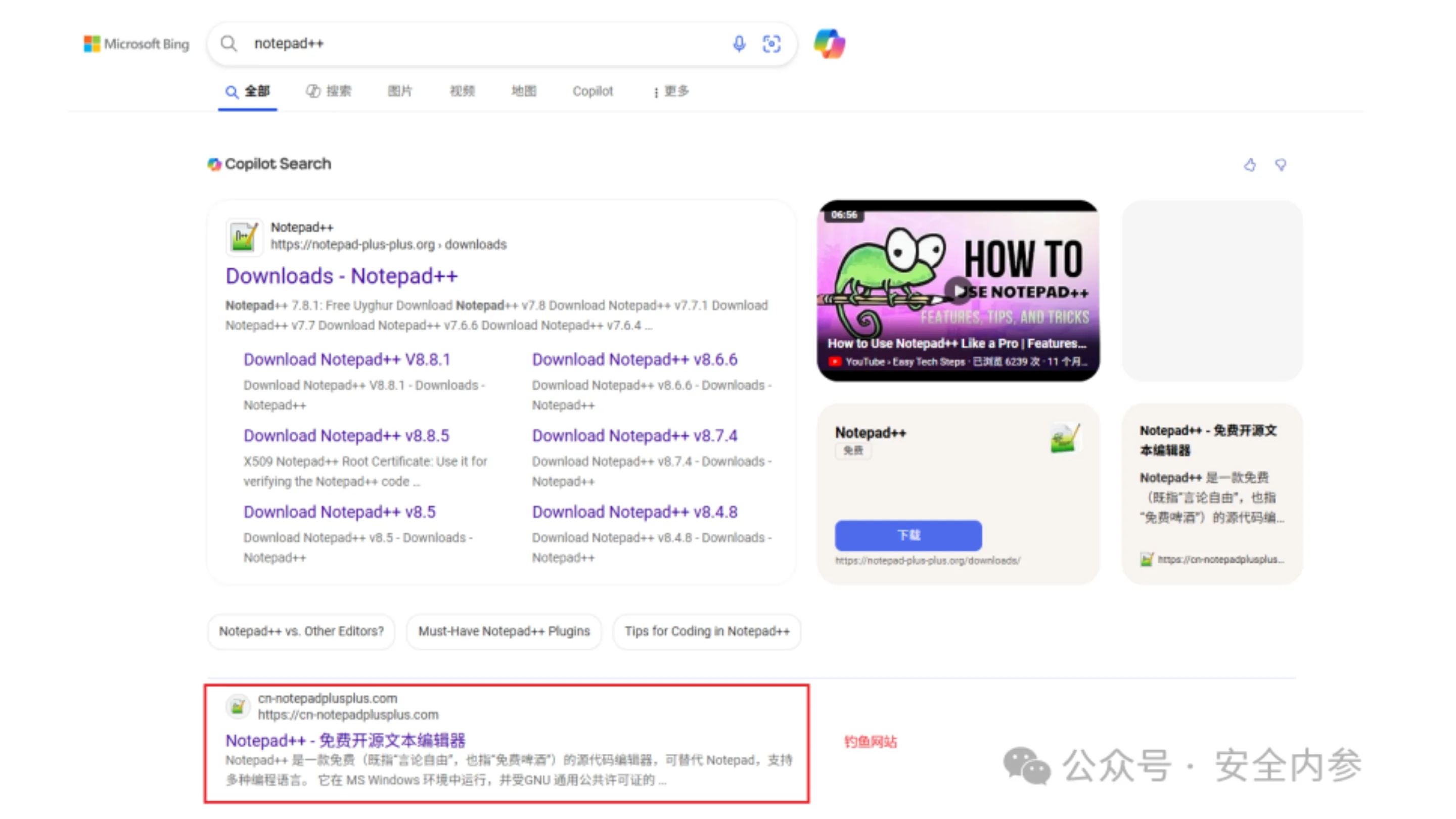

O envenenamento de SEO, também conhecido como SEO Poisoning, é uma técnica de ataque cibernético que manipula algoritmos de busca para promover páginas maliciosas como se fossem fontes legítimas. Para isso, os atacantes usam domínios semelhantes aos oficiais, conteúdo copiado, palavras-chave populares e até anúncios pagos.

Na atual campanha atribuída ao grupo Black Cat, os sites falsos são visualmente quase idênticos aos portais oficiais dos projetos. Ao pesquisar por um software conhecido, o usuário encontra o site malicioso entre os primeiros resultados e acaba baixando um instalador adulterado sem perceber.

Essa abordagem reduz drasticamente a desconfiança, pois o ataque acontece fora do contexto tradicional de golpes, explorando hábitos rotineiros de desenvolvedores, administradores de sistemas e profissionais de TI.

Softwares visados na campanha de malware

Entre os principais alvos estão Notepad++, WinSCP, FileZilla, Putty, 7-Zip e outras ferramentas open source populares. O destaque para o malware associado ao Notepad++ se explica pelo enorme volume de buscas diárias pelo editor, o que amplia significativamente o alcance da campanha.

Os sites falsos utilizam certificados HTTPS válidos, layouts profissionais e até páginas que simulam repositórios no GitHub, criando uma falsa sensação de segurança e legitimidade.

Anatomia do ataque: do download falso ao comprometimento do sistema

O ataque segue um fluxo cuidadosamente planejado. Tudo começa quando o usuário acessa um site de download falso posicionado entre os primeiros resultados da busca. Ao clicar no botão de download, ocorre um redirecionamento para uma página que imita um repositório confiável.

O arquivo entregue geralmente é um ZIP, contendo um instalador legítimo do software e uma DLL maliciosa. Durante a execução, o programa real funciona normalmente, enquanto a DLL é carregada em segundo plano, instalando um backdoor de forma invisível.

Essa técnica, conhecida como DLL sideloading, permite que o malware opere de forma furtiva, dificultando a detecção por soluções de segurança tradicionais.

O que o backdoor instalado é capaz de roubar

Após a infecção, o malware do grupo Black Cat passa a coletar uma ampla variedade de informações sensíveis. Entre os dados roubados estão senhas armazenadas, conteúdo da área de transferência, credenciais de navegadores, histórico de comandos e registros de teclas digitadas.

Há indícios claros de que esse backdoor também serve como porta de entrada para ataques mais complexos, incluindo movimentação lateral em redes corporativas e implantação de ransomware em fases posteriores.

Números impressionantes e impacto global da campanha

Segundo o CNCERT/CC, mais de 270 mil servidores e estações de trabalho já foram comprometidos por essa campanha, com vítimas distribuídas pela América, Europa e Ásia. O número cresce continuamente à medida que novos domínios maliciosos são registrados.

O histórico do grupo Black Cat inclui grandes operações de roubo de criptomoedas, extorsão digital e vazamento de dados corporativos. A adoção do SEO Poisoning demonstra a evolução do grupo, que passa a explorar falhas comportamentais e confiança excessiva em plataformas amplamente utilizadas.

Como se proteger de downloads maliciosos na internet

Evitar cair em ataques via SEO Poisoning exige atenção constante. O primeiro passo é verificar cuidadosamente a URL antes de qualquer download, desconfiando de domínios com pequenas variações ou nomes excessivamente longos.

Sempre que possível, utilize gerenciadores de pacotes oficiais, como winget no Windows, apt no Linux ou brew no macOS. Essas ferramentas validam a origem dos pacotes e reduzem drasticamente o risco de adulteração.

Também é essencial desconfiar de anúncios patrocinados em mecanismos de busca, especialmente quando direcionam para páginas de download. Manter o sistema, o navegador e as soluções de segurança sempre atualizados é uma camada adicional indispensável.

Conclusão

A atual campanha de malware do grupo Black Cat deixa um alerta inequívoco, até ferramentas simples e amplamente confiáveis podem se tornar vetores de ataque. O SEO Poisoning transforma o próprio mecanismo de busca em uma arma, explorando hábitos comuns e confiança excessiva.

Manter a vigilância, validar fontes oficiais e adotar práticas seguras de download é fundamental. Compartilhar este alerta com colegas, equipes de TI e comunidades técnicas pode ajudar a conter a propagação e reduzir o impacto global da ameaça.