Um incidente recente envolvendo uma grande empresa financeira listada na Fortune 100 acendeu um alerta importante no setor de cibersegurança. O ataque começou de forma aparentemente inofensiva, com o uso do Microsoft Quick Assist, uma ferramenta legítima da própria Microsoft, amplamente utilizada para suporte remoto. O que parecia ser uma simples interação de ajuda técnica acabou abrindo caminho para a instalação silenciosa de um malware altamente sofisticado.

No centro desse ataque está o malware PDFSider, uma ameaça moderna que combina engenharia social avançada com abuso de softwares confiáveis e assinados digitalmente. Em vez de explorar falhas óbvias no sistema operacional, os atacantes se aproveitaram da confiança que usuários e empresas depositam em aplicativos populares e amplamente utilizados no ambiente corporativo Windows.

O caso chama atenção não apenas pela vítima, mas pelas técnicas envolvidas. O PDFSider utiliza DLL Side-Loading, comunicação criptografada de ponta e ferramentas legítimas para se esconder, dificultando a detecção por soluções tradicionais de segurança. O ataque é atribuído ao grupo Qilin, conhecido por campanhas de alto impacto contra grandes organizações, reforçando como o cenário de ameaças está cada vez mais profissional e direcionado.

O que é o malware PDFSider e como ele se propaga

O malware PDFSider é um backdoor furtivo projetado para infiltrar ambientes corporativos sem levantar suspeitas imediatas. Sua principal porta de entrada é o spearphishing, uma técnica de engenharia social altamente direcionada, na qual a vítima recebe um e-mail cuidadosamente elaborado, muitas vezes simulando comunicações internas ou contatos confiáveis do setor financeiro.

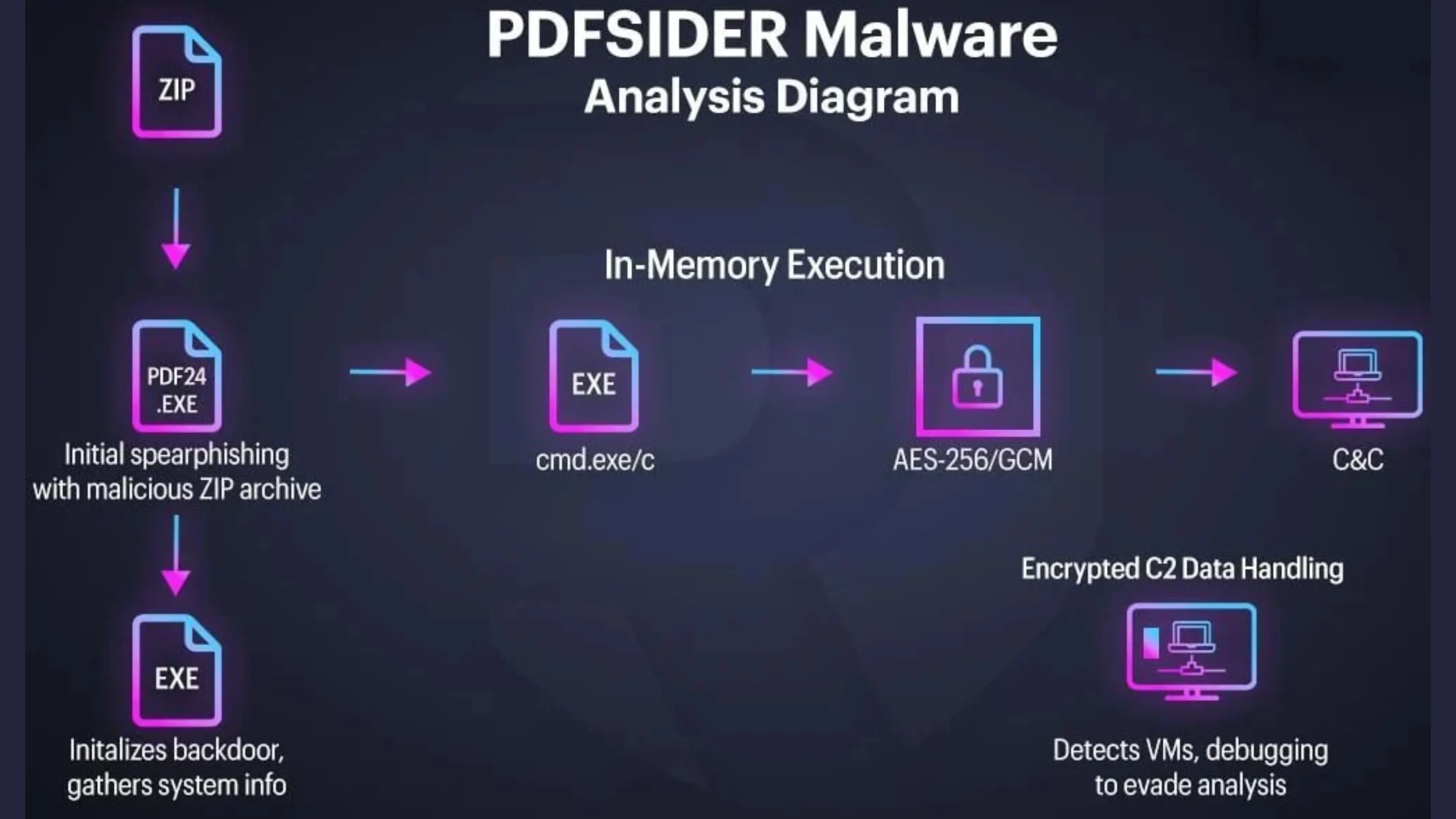

Nesse ataque específico, o e-mail continha um arquivo ZIP aparentemente legítimo. Dentro dele, não havia exploits tradicionais ou executáveis obviamente maliciosos, mas sim um conjunto de arquivos que imitavam um instalador legítimo de software amplamente conhecido. Essa abordagem reduz drasticamente a chance de bloqueio automático por filtros de e-mail e antivírus baseados em assinatura.

Uma vez extraído e executado, o pacote inicia a cadeia de infecção do malware PDFSider, explorando a confiança do usuário e do próprio sistema operacional em softwares assinados digitalmente.

Fonte: Resecurity

A exploração do software PDF24 Creator

O vetor técnico central do ataque é o abuso do PDF24 Creator, um software legítimo e popular para criação e manipulação de arquivos PDF no Windows. O aplicativo possui executáveis assinados e confiáveis, frequentemente permitidos em ambientes corporativos sem restrições adicionais.

Os atacantes incluíram uma versão maliciosa de uma biblioteca dinâmica, aproveitando o mecanismo de carregamento de DLL do Windows. Quando o executável legítimo do PDF24 Creator é iniciado, ele carrega automaticamente a DLL maliciosa, sem qualquer alerta ao usuário. Esse é o coração da técnica conhecida como DLL Side-Loading, amplamente explorada pelo PDFSider.

Como o processo é iniciado por um aplicativo legítimo, muitas soluções de segurança interpretam a atividade como confiável, permitindo que o backdoor seja carregado em memória e execute suas rotinas maliciosas.

Engenharia social e o abuso do Microsoft Quick Assist

Antes mesmo da execução do malware, o ataque contou com um componente crítico de engenharia social. Os operadores do PDFSider utilizaram o Microsoft Quick Assist para convencer a vítima a conceder acesso remoto temporário ao sistema, sob o pretexto de suporte técnico ou verificação de segurança.

Essa etapa é particularmente perigosa, pois o Quick Assist é uma ferramenta nativa do Windows, frequentemente liberada em políticas corporativas. Ao obter acesso, o atacante consegue orientar a vítima a executar o instalador malicioso, contornando controles de segurança e treinamentos básicos de conscientização.

Esse abuso reforça como ferramentas legítimas podem se tornar armas poderosas quando combinadas com manipulação psicológica bem executada.

Anatomia técnica do ataque: DLL side-loading e persistência

Do ponto de vista técnico, o malware PDFSider demonstra um nível elevado de sofisticação. A DLL maliciosa, nomeada como cryptbase.dll, substitui ou se antecipa à versão legítima esperada pelo executável do PDF24 Creator.

Quando carregada, essa cryptbase.dll modificada não executa ações destrutivas imediatas. Em vez disso, ela inicializa o backdoor de forma silenciosa, estabelecendo persistência e preparando o ambiente para comunicação com o servidor de comando e controle.

Um dos diferenciais do PDFSider é a execução quase integral em memória. Isso reduz significativamente a presença de artefatos no disco, dificultando análises forenses tradicionais. Além disso, o malware utiliza pipes anônimos para comunicação interna entre processos, evitando chamadas diretas suspeitas e mascarando seu comportamento como atividade legítima do sistema.

Esse modelo de persistência discreta permite que a ameaça permaneça ativa por longos períodos, coletando informações sensíveis sem chamar atenção imediata.

Comunicação furtiva e criptografia de ponta

A comunicação do malware PDFSider com seus operadores é outro ponto crítico que demonstra sua evolução técnica. O backdoor utiliza a biblioteca Botan 3.0.0, um framework criptográfico moderno e legítimo, para implementar criptografia forte em suas transmissões.

Os dados coletados são protegidos com AES-256-GCM, um padrão amplamente utilizado em aplicações seguras e considerado robusto pela comunidade de segurança. Isso garante confidencialidade e integridade das informações exfiltradas, mesmo que o tráfego seja interceptado.

Para evitar detecção por firewalls e sistemas de inspeção profunda, o PDFSider exfiltra dados utilizando consultas DNS pela porta 53. Como o tráfego DNS é essencial para o funcionamento da rede, ele costuma ser menos restrito, o que facilita a comunicação furtiva do malware com sua infraestrutura remota.

Essa combinação de criptografia forte e uso de canais comuns transforma o backdoor PDFSider em uma ameaça extremamente difícil de detectar em ambientes corporativos tradicionais.

Conclusão: O impacto da IA na criação de malwares

O caso do malware PDFSider evidencia uma tendência preocupante no ecossistema de ameaças digitais. Grupos avançados estão utilizando automação e inteligência artificial para identificar rapidamente softwares confiáveis, mapear seus mecanismos internos e explorar pontos frágeis como o carregamento de DLLs.

A capacidade de desenvolver ataques mais rápidos, furtivos e direcionados aumenta o risco para empresas de todos os portes, especialmente aquelas que confiam excessivamente em listas de permissões baseadas apenas em assinaturas digitais. O PDFSider mostra que a confiança cega em softwares legítimos pode se tornar uma fraqueza crítica.

Diante desse cenário, a principal defesa continua sendo a conscientização. É fundamental desconfiar de e-mails inesperados, mesmo quando parecem profissionais, e evitar conceder acesso remoto sem validação rigorosa. Além disso, o uso de ferramentas de monitoramento de integridade de arquivos, análise comportamental e controle de execução pode fazer a diferença na detecção precoce de ameaças como essa.

O PDFSider não é apenas mais um malware, ele é um exemplo claro de como ataques modernos exploram o fator humano, a confiança em softwares legítimos e técnicas avançadas para contornar defesas tradicionais.