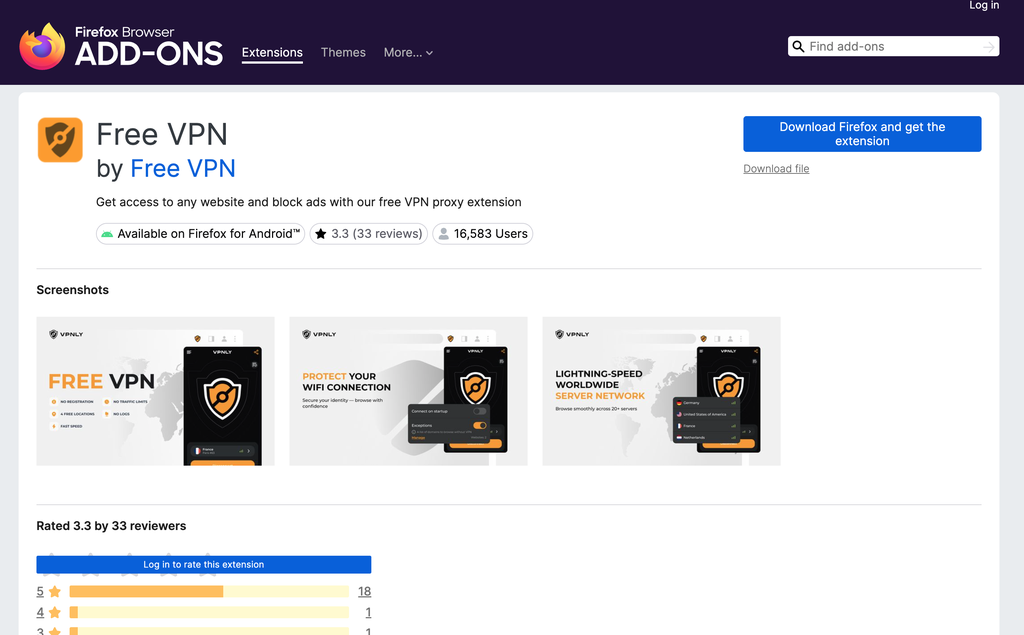

Uma nova campanha maliciosa vem afetando usuários do Firefox. Batizada de GhostPoster, a operação usa logos para fingir ser 17 extensões legítimas do navegador e disseminar um malware que rastreia as vítimas e comete fraudes.

- Seus dados vazam pelo som e energia? Entenda os ataques de canal lateral

- Saiba qual é a senha mais usada pela Geração Z e por que ela preocupa

Segundo a análise da Koi Security, as extensões foram baixadas mais de 50 mil vezes antes de serem desativadas, sendo usadas também por criminosos para sequestrar links de afiliados e injetar código de rastreamento.

Na prática, os hackers utilizam logos de VPNs, bloqueadores de anúncio, versões falsas do Google Tradutor e ferramentas de captura de tela para implementar o malware nos dispositivos das vítimas. O pacote malicioso ainda inclui recursos de “modo escuro” e download gratuito de arquivos MP3, que ajudam a propagar um payload que rastreia toda a atividade do usuário, remove proteções de segurança e executa um backdoor de acesso remoto.

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

Cadeia de ataques

Pesquisadores apontam que o processo de infecção começa quando o usuário instala alguma das 17 extensões comprometidas. Assim que o download é feito, o código malicioso analisa o sistema em busca de um marcador que contenha o sinal "===", extraindo dessa maneira um código JavaScript que opera como um loader e se conecta a um servidor externo.

Logo que passa a operar de maneira ativa, o malware começa a impulsionar uma série de ações maliciosas no navegador para aplicar golpes e monitorar o comportamento do usuário, como a interceptação de links de afiliados em sites de e-commerce, por exemplo, roubando comissões dos afiliados legítimos.

O software comprometido também faz uma injeção de rastreamento do Google Analytics para criar perfis falsos, remove recursos de segurança, implementa URLs de servidores controlados pelos hackers para emplacar fraudes com anúncios e cliques, e consegue até mesmo enganar CAPTCHAs que detectam bots.

Furtivo e paciente

Um ponto de atenção detectado pelos especialistas é que o malware age de maneira furtiva e paciente, promovendo ataques espaçados para evitar ser detectado na rede.

O loader, por exemplo, já vem pré-configurado para esperar cerca de 48 horas entre cada tentativa de busca antes de voltar à ativa. Ele também só procura o payload apenas 10% das vezes em que “acorda”, mais uma tática para permanecer invisível no sistema.

Mas as medidas furtivas não param por aí, já que o software malicioso incorpora atrasos em tempo real, impedindo que ele seja ativado em mais de seis dias após sua instalação. Dessa forma, as camadas de evasão funcionam como uma proteção extra para evitar possíveis identificações.

Leia também:

- Malware em PDF é armadilha para roubar dados de usuários de iPhone e Android

- Coreia do Norte é responsável por 60% de todo roubo de criptomoedas no mundo

- Campanha de phishing usa código de autenticação Microsoft 365 para roubar contas

Leia a matéria no Canaltech.